核心隔離是 Microsoft Windows 的安全性功能,透過在記憶體中隔離,以保護 Windows 的重要核心程式不受惡意軟體的侵害。 這會在虛擬環境中執行這些核心程式。

附註: 您在核心隔離頁面上看到的內容可能會根據您執行的 Windows 版本而有所不同。

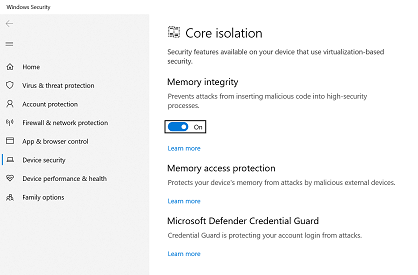

記憶體完整性

記憶體完整性,也稱為 Hypervisor 保護的程式代碼完整性 (HVCI) 是 Windows 安全性功能,可讓惡意程式難以使用低階驅動程式來隱藏您的計算機。

驅動程式是一種可讓操作系統在此案例中 (Windows) 的軟體,以及鍵盤或網路攝影機等 (裝置,例如) 彼此對話的兩個範例。 當裝置想要 Windows 執行某些動作時,它會使用驅動程式傳送該要求。

提示: 想要深入了解驅動程式嗎? 請參閱什麼是驅動程式?

記憶體完整性運作方式是使用硬體虛擬化建立隔離環境。

想一下它就像是鎖定攤位內的安全防護。 這個隔離環境 (類比中鎖定的攤位) 防止攻擊者竄改記憶體完整性功能。 想要執行一段可能很危險的程式,必須將程式代碼傳遞給該虛擬攤位內的記憶體完整性,以便進行驗證。 當記憶體完整性符合程式代碼的安全性時,它會將程式代碼交回 Windows 以執行。 通常這會非常快速地發生。

若不執行記憶體完整性,「安全性防護」會在開放中脫穎而出,攻擊者更容易干擾或破壞防護,讓惡意代碼更容易窺過並造成問題。

如何? 管理記憶體完整性?

在大多數的情況下,Windows 11 預設會開啟記憶體完整性,而且可以針對 Windows 10 開啟。

若要開啟或關閉:

-

選取 [開始] 按鈕,然後輸入「核心隔離」。

-

從搜尋結果中選取 核心隔離系統設定,以開啟 Windows 安全性應用程式。

在 [核心隔離] 頁面上,您會發現 記憶體完整性 以及開啟或關閉的切換開關。

重要: 為了安全起因,建議您開啟記憶體完整性。

若要使用記憶體完整性,您必須在系統的 UEFI 或 BIOS 中啟用硬體虛擬化。

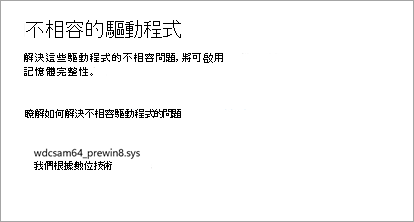

如果顯示我的驅動程式不相容,該怎麼辦?

如果記憶體完整性無法開啟,可能會告訴您已經安裝不相容的設備驅動器。 請洽詢裝置製造商,以了解他們是否有可用的更新驅動程式。 如果他們沒有相容的驅動程式可用,您可能可以移除使用該不相容驅動程式的裝置或應用程式。

附註: 如果您在開啟記憶體完整性后嘗試安裝具有不相容驅動程式的裝置,您可能會看到相同的訊息。 如果是這樣,也適用相同的建議-請洽詢裝置製造商,以了解他們是否擁有您可以下載的更新驅動程式,或在有相容的驅動程式可供使用之前,不要安裝該特定裝置。

內核模式硬體強制堆疊保護

內核模式硬體強制堆疊保護是一項硬體型 Windows 安全性功能,可讓惡意程式難以使用低階驅動程式來讓您的電腦進入畫面。

驅動程式是一種可讓操作系統在此情況下 (Windows) 的軟體,以及像是鍵盤或網路攝影機這樣的裝置,例如彼此交談。 當裝置想要 Windows 執行某些動作時,它會使用驅動程式傳送該要求。

提示: 想要深入了解驅動程式嗎? 請參閱什麼是驅動程式?

內核模式硬體強制堆疊保護的運作方式是防止會修改內核模式記憶體中的傳回位址以啟動惡意代碼的攻擊。 此安全性功能需要一個 CPU,其中包含驗證執行程式碼之傳回位址的能力。

在內核模式中執行程式碼時,內核模式堆疊上的傳回位址可能會被惡意程式或驅動程式損毀,以便將一般程式代碼執行重新導向至惡意程序代碼。 在支援的 CPU 上,CPU 會在驅動程式無法修改的唯讀陰影堆疊上維護第二份有效傳回位址複本。 如果已修改一般堆疊上的寄件者位址,CPU 可以檢查陰影堆疊上的發件者位址複本,藉此偵測到此差異。 發生此差異時,計算機會提示停止錯誤,有時稱為藍色畫面,以防止惡意代碼執行。

並非所有驅動程式都相容於此安全性功能,因為少數合法驅動程式會出於非惡意目的進行退貨位址修改。 Microsoft 已經與許多驅動程式發行者互動,以確保他們最新的驅動程式與內核模式硬體強制堆棧保護相容。

如何? 管理內核模式硬體強制堆疊保護?

內核模式硬體強制堆疊保護預設為關閉。

若要開啟或關閉:

-

選取 [開始] 按鈕,然後輸入「核心隔離」。

-

從搜尋結果中選取 核心隔離系統設定,以開啟 Windows 安全性應用程式。

在 [核心隔離] 頁面上,您會發現 內核模式硬體強制堆棧保護 以及開啟或關閉的開關。

若要使用內核模式硬體強制堆疊保護,您必須啟用 記憶體完整性 ,而且必須執行支援 Intel Control-Flow 強制執行技術 或 AMD 陰影堆疊的 CPU。

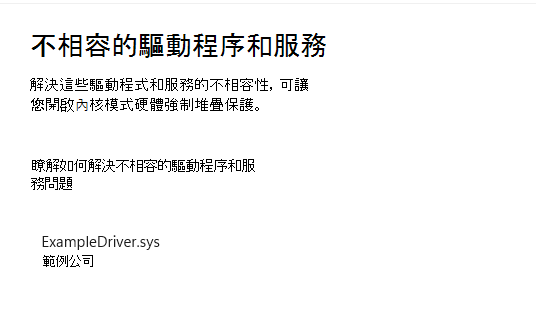

如果顯示我擁有不相容的驅動程式或服務,該怎麼辦?

如果內核模式硬體強制堆疊保護無法開啟,可能會告訴您已經安裝不相容的設備驅動器或服務。 請洽詢裝置或應用程式發行者的製造商,以了解他們是否提供更新的驅動程式。 如果他們沒有相容的驅動程式可用,您可能可以移除使用該不相容驅動程式的裝置或應用程式。

某些應用程式可能會在應用程式安裝期間安裝服務,而不是驅動程式,而且只有在應用程式啟動時才安裝驅動程式。 為了更精確地偵測不相容的驅動程式,已知與不相容驅動程式相關聯的服務也會列舉。

附註: 如果您在開啟內核模式硬體強制堆疊保護之後,嘗試安裝具有不相容驅動程式的裝置或應用程式,您可能會看到相同的訊息。 如果是這樣,也適用相同的建議-請洽詢裝置製造商或應用程式發行者,確認他們是否擁有可下載的更新驅動程式,或在提供相容的驅動程式之前,不要安裝該特定裝置或應用程式。

記憶體存取保護

也稱為「核心 DMA 保護」,可保護您的裝置免於在惡意裝置插入PCI (介面元件互連) 埠,例如Thunderbolt埠等埠時可能發生的攻擊。

舉例來說,這些攻擊的其中一個簡單範例是,如果有人離開計算機去喝杯咖啡,而他們離開時,攻擊者會登入、插入類似USB的裝置,並帶著機密數據離開計算機,或是插入惡意代碼,讓他們從遠端控制計算機。

記憶體存取保護會拒絕直接存取這些裝置的記憶體,以避免這類攻擊,除非在特殊情況下,尤其是在 計算機鎖定 或使用者註銷時。

建議您開啟記憶體存取保護。

提示: 如果您想要更多有關此問題的技術詳細數據,請參閱核心 DMA 保護。

韌體保護

每個裝置都有一些已寫入到裝置唯讀記憶體的軟體,基本上是寫入至系統面板上的晶片,用於裝置的基本功能,例如載入執行我們習慣使用之所有應用程式的操作系統。 由於該軟體很難 (但並非不可能) 修改,因此我們將它稱為 韌體。

由於韌體會先載入並在操作系統 底下執行,因此在操作系統中執行的安全性工具和功能難以偵測或抵禦韌體。 就像是一間依據良好基礎來保護房屋,計算機需要有其韌體才能安全,以確保該計算機上的操作系統、應用程式和客戶數據安全無虞。

Windows Defender 系統防護 是一組可協助確保攻擊者無法讓您的裝置從不受信任或惡意韌體開始使用的功能。

如果您的裝置支援,建議您將它開啟。

提供韌體保護的平臺通常也會在不同程度上保護 系統管理模式 (SMM) ,這是高度許可權的操作模式。 您可以預期三個值的其中之一,其中一個較高的數位表示 SMM 保護程度較高:

-

您的裝置符合韌體保護版本 1:這會提供基礎安全防護功能,以協助 SMM 抵禦惡意代碼的開發,並防止從包括 VBS (在內的操作系統 (外流機密)

-

您的裝置符合韌體保護版本 2:除了 韌體保護版本 1,第 2 版可確保 SMM 無法停用虛擬化型安全性 (VBS) 和核心 DMA 保護

-

您的裝置符合韌體保護版本 3:除了 韌體保護版本 2 之外,還會防止存取能夠入侵操作系統 (包括 VBS) 的特定登錄,進一步強化 SMM

提示: 如果您想要更多有關此問題的技術詳細數據,請參閱 Windows Defender 系統防護:以硬體為基礎的信任根目錄如何協助保護 Windows

Microsoft Defender 認證防護]

附註: Microsoft Defender Credential Guard 只會出現在執行企業版 Windows 10 或 11 的裝置上。

當您使用公司或學校計算機時,它會安靜地登入並存取各種專案,例如檔案、印表機、應用程式,以及組織中的其他資源。 讓該程式安全,但對用戶來說也更容易,這表示您的計算機有許多驗證令牌, (通常稱為「機密」,) 在任何指定時間。

如果攻擊者可以存取其中一或多個機密,他們也許可以使用這些機密來存取組織資源 (機密檔案等,) 該機密機密檔。 Microsoft Defender Credential Guard 會在必要時只有特定服務可以存取的受保護、虛擬化環境中,協助保護這些機密。

如果您的裝置支援,建議您將它開啟。

提示: 如果您想要更多有關此問題的技術詳細數據,請參閱 Defender Credential Guard 的運作方式。

Microsoft 攻擊性驅動程式封鎖清單

驅動程式是一種可讓操作系統在此案例中 (Windows) 的軟體,以及鍵盤或網路攝影機等 (裝置,例如) 彼此對話的兩個範例。 當裝置想要 Windows 執行某些動作時,它會使用驅動程式傳送該要求。 因此,驅動程式在您的系統中有許多敏感性存取權。

從 Windows 11 2022 更新開始,我們現在有已知安全性弱點的驅動程序封鎖清單、已使用用來簽署惡意代碼的憑證簽署,或規避 Windows 安全性 模型。

如果您已開啟記憶體完整性、 Smart App 控制件或 Windows S 模式,也會開啟易受攻擊的驅動程式封鎖清單。