摘要

2021 年 7 月 6 日及之后发布的安全更新包含对 Windows Print Spooler 服务 (spoolsv.exe) 称为"PrintNightmare"的远程代码执行漏洞的保护,详见 CVE-2021-34527。 安装 2021 年 7 月及更高版本的更新后,非管理员(包括打印机操作员等委派管理员组)无法将已签名和未签名的打印机驱动程序安装到打印服务器。 默认情况下,只有管理员可以将已签名和未签名的打印机驱动程序安装到打印服务器。

注意 在安装包含 CVE-2021-34527 保护的 2021 年 7 月带外和更高版本 Windows 更新之前,打印机操作员的安全组可以在打印机服务器上安装已签名和未签名的打印机驱动程序。 从 2021 年 7 月带外更新开始,需要管理员凭据才能在打印机服务器上安装已签名和未签名的打印机驱动程序。 (可选)若要覆盖所有点和打印限制组策略设置并确保只有管理员可以在打印服务器上安装打印机驱动程序,请配置RestrictDriverInstallationToAdministrators 注册表值 1。

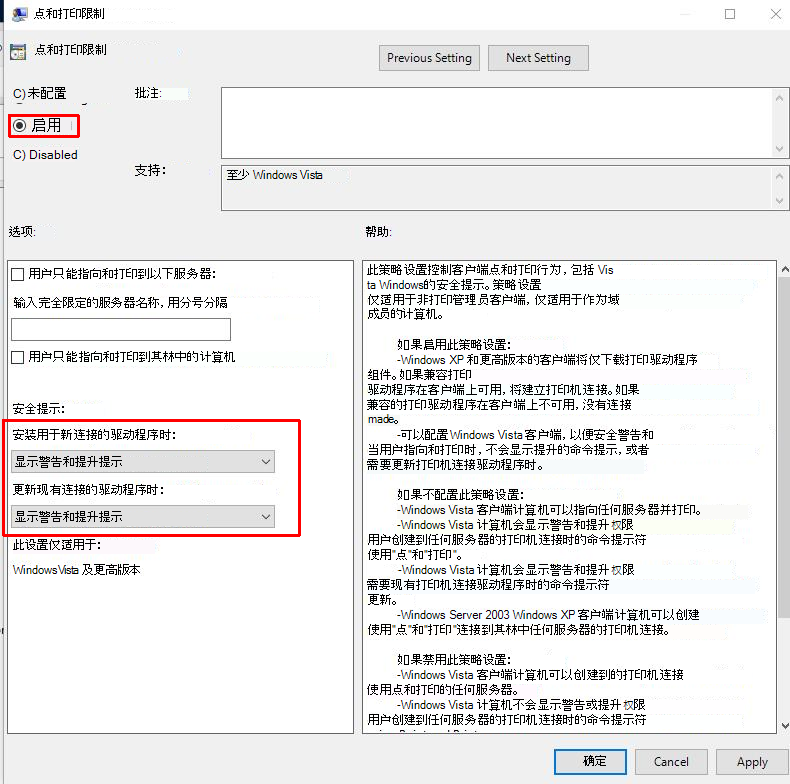

建议立即在所有受支持的 Windows 客户端和服务器操作系统(从当前托管打印后台处理程序服务的设备开始)安装 2021 年 7 月 6 日或之后发布的最新 Windows 更新。 接下来,在"点和打印限制组策略"设置中将"为新连接安装驱动程序时"和"更新现有连接的驱动程序时"设置为"显示警告和提升提示"。

解决方案

-

安装 2021 年 7 月带外或更高版本的更新。

-

检查以下条件是否成立:

-

注册表设置:HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint

-

NoWarningNoElevationOnInstall = 0 (DWORD) 或 (默认设置)

-

UpdatePromptSettings = 0 (DWORD) 或未 (默认设置)

-

-

组策略:尚未配置点和打印限制组策略。

如果这两个条件都成立,则你将不会容易受到 CVE-2021-34527 的侵害,并且不需要进一步的操作。 如果任一条件不为 true,则容易受到攻击。 按照以下步骤将点和打印限制组策略更改为安全配置。

-

打开组策略编辑器工具,转到"计算机配置">"管理模板>打印机"。

-

配置点和打印限制组策略设置,如下所示:

-

将"点和打印限制组策略"设置设置为"已启用"。

-

"安装用于新连接的驱动程序时":"显示警告和提升提示"。

-

"更新现有连接的驱动程序时":"显示警告和提升提示"。

-

重要 我们强烈建议将此策略应用于托管打印后台处理程序服务的所有计算机。

重启要求: 此策略更改不需要在应用这些设置后重新启动设备或打印后台处理程序服务。

3. 使用以下注册表项确认已正确应用组策略:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint

-

NoWarningNoElevationOnInstall = 0 (DWORD)

-

UpdatePromptSettings = 0 (DWORD)

警告 将这些值设置为非零值会使安装了 CVE-2021-34527 更新的设备易受攻击。

注意 配置这些设置不会禁用点和打印功能。

4. [推荐] 覆盖点和打印限制,以便只有管理员才能在打印机服务器上安装打印驱动程序。 这是使用注册表项 RestrictDriverInstallationToAdministrators 完成。 2021 年 7 月 6 日或更高版本发布的更新在 2021 年 8 月 10 (之前) 禁用了 0 个。 2021 年 8 月 10 日或更高版本发布的更新默认已启用 1 () 。 若要详细了解如何设置 RestrictDriverInstallationToAdministrators 和其他打印相关建议,请参阅 KB5005652 — 管理新点和打印默认驱动程序安装行为 (CVE-2021-34481)

详细信息

CVE-2021-34527 的修补程序是否影响连接到共享网络打印机并安装打印驱动程序的客户端设备的默认点和打印驱动程序安装方案?

否,CVE-2021-34527 的修补程序不会直接影响连接到共享网络打印机并安装打印驱动程序的客户端设备的默认点和打印驱动程序安装方案。 在这种情况下,客户端设备连接到打印服务器,然后从该受信任的服务器下载并安装驱动程序。 此方案不同于攻击者尝试在本地或远程在打印服务器本身上安装恶意驱动程序的漏洞情况。