Oto niektóre z najbardziej typowych sposobów zainfekowania swoich urządzeń złośliwym oprogramowaniem.

Wiadomości e-mail spam

Autorzy złośliwego oprogramowania często próbują nakłonić Cię do pobrania złośliwych plików. Może to być wiadomość e-mail z załączonym plikiem, która informuje, że jest to potwierdzenie dostarczenia, zwrot podatku lub faktura za bilet. Może być wyświetlana informacja, że należy otworzyć załącznik, aby otrzymać zamówiony przedmiot lub dostać pieniądze.

Jeśli otworzysz załącznik, na Twoim komputerze zostanie zainstalowane złośliwe oprogramowanie.

Czasami złośliwe wiadomości e-mail można łatwo zauważyć — mogą mieć nieprawidłową pisownię lub gramatykę lub pochodzić z adresów, których nigdy wcześniej nie widziałeś. Jednak te wiadomości e-mail również mogą wyglądać jak pochodzące od prawdziwych firm lub kogoś, kogo znasz. Niektóre złośliwe oprogramowanie może hakować konta e-mail, aby ich używać do wysyłania szkodliwego spamu do kontaktów zapisanych na przejętych kontach.

Aby zmniejszyć ryzyko zainfekowania urządzenia:

-

Jeśli nie masz pewności, kto wysłał Ci wiadomość e-mail — lub coś wygląda nie tak — nie otwieraj go.

-

Nigdy nie klikaj nieoczekiwanego linku w wiadomości e-mail. Jeśli wydaje się, że pochodzi ona z organizacji, która jest zaufana lub robisz interesy i uważasz, że jest wiarygodna, otwórz przeglądarkę internetową i przejdź do witryny internetowej organizacji z własnego zapisanego elementu ulubionego lub z wyszukiwania w Internecie.

-

Nie otwieraj załącznika do wiadomości e-mail, która nie była oczekiwana, nawet jeśli wydaje się pochodzić od kogoś, komu ufasz.

Aby dowiedzieć się więcej, zobacz Ochrona przed wyłudzaniem informacji.

Usługa Microsoft OneDrive ma wbudowaną ochronę przed atakami oprogramowania wymuszającego okup. Aby dowiedzieć się więcej, zobacz Wykrywanie oprogramowania wymuszającego okup i odzyskiwanie plików.

Złośliwe makra pakietu Office

Pakiet Microsoft Office zawiera zaawansowany język skryptów, który umożliwia deweloperom tworzenie zaawansowanych narzędzi ułatwiających zwiększenie produktywności. Niestety, przestępcy mogą również używać tego języka skryptów do tworzenia złośliwych skryptów, które instalują złośliwe oprogramowanie lub robią inne złe rzeczy.

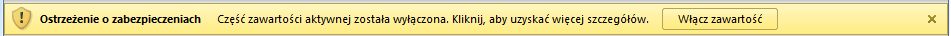

Jeśli otworzysz plik pakietu Office i zobaczysz takie powiadomienie:

NIE włączaj tej zawartości, chyba że masz pewność, że wiesz dokładnie, co robi, nawet jeśli plik wydaje się pochodzić od kogoś, komu ufasz.

Ostrzeżenie: Popularną sztuczką przestępców jest poinformowanie Cię, że masz zamiar zostać obciążony za usługę, w której nigdy się nie zapisałeś. Gdy skontaktujesz się z nim w celu złożenia protestu, poinformują Cię, że aby anulować usługę, wystarczy pobrać udostępniany przez nich plik programu Excel i wprowadzić pewne szczegóły. Jeśli pobierzesz i otworzysz plik, program Excel wyświetli ostrzeżenie widoczne powyżej. Jeśli wybierzesz opcję Włącz zawartość , złośliwe makro uruchomi się i zainfekowa system.

Żadna wiarygodna firma nigdy nie spowoduje otwarcia pliku pakietu Office tylko w celu anulowania usługi. Jeśli ktoś Cię o to poprosi, po prostu rozłącz się na nich. Jest to oszustwo i nie ma usługi, którą musisz anulować.

Aby dowiedzieć się więcej o kontrolowaniu uruchamiania makr na urządzeniu, zobacz Włączanie lub wyłączanie makr w plikach pakietu Office.

Zainfekowane dyski wymienne

Wiele robaków rozprzestrzenia się poprzez zainfekowanie dysków wymiennych, takich jak zewnętrzne dyski twarde lub dyski flash USB. Złośliwe oprogramowanie może być automatycznie instalowane po podłączeniu do komputera zainfekowanego dysku.

Istnieje kilka czynności, które można wykonać w celu uniknięcia tego typu infekcji:

Przede wszystkim należy zachować szczególną ostrożność w stosunku do dowolnego urządzenia USB, które nie należy do Ciebie. Jeśli znajdziesz urządzenie USB, które najwyraźniej zostało zgubione lub wyrzucone, należy się wstrzymać z podłączaniem go do komputera, na którym są ważne dla Ciebie dane. Czasami osoby atakujące celowo pozostawiają zarażone urządzenia USB leżące w uczęszczanych miejscach w nadziei, że ktoś je znajdzie i podłączy do swojego komputera.

Porada: Jest to nazywane "atakiem upuszczania USB".

Jeśli go nie podłączysz, nie złapiesz infekcji. Jeśli znajdziesz dysk USB po prostu układając się, najwyraźniej zagubiony, sprawdź, czy jest w pobliżu recepcjonistka, lub zagubiony i znaleziony, do których możesz go włączyć.

Po drugie, jeśli podłączysz do komputera nieznane urządzenie przenośne, pamiętaj, aby natychmiast uruchomić skanowanie zabezpieczeń.

Powiązany z innym oprogramowaniem

Niektóre złośliwe oprogramowanie można zainstalować podczas instalowania programu, który się pobrało. Dotyczy to oprogramowania z witryn zewnętrznych lub plików udostępnianych w sieciach równorzędnych.

Niektóre programy instalują inne programy, które Microsoft wykrywa jako potencjalnie niechciane oprogramowanie. Może to obejmować paski narzędzi lub programy, które wyświetlają dodatkowe reklamy podczas przeglądania sieci web. Zazwyczaj można zrezygnować i nie zainstalować dodatkowego oprogramowania, usuwając zaznaczenie pola wyboru podczas instalacji. Zabezpieczenia Windows może pomóc w ochronie przed potencjalnie niechcianych aplikacji. Aby dowiedzieć się więcej, zobacz Ochrona komputera przed potencjalnie niechcianymi aplikacjami.

Programy używane do generowania kluczy programowych (keygens) często instalują złośliwe oprogramowanie. Oprogramowanie zabezpieczające Microsoft znajduje złośliwe oprogramowanie na ponad połowie komputerów z zainstalowanymi generatorami kluczy.

Można uniknąć instalowania złośliwego oprogramowania lub potencjalnie niechcianego oprogramowania w ten sposób poprzez:

-

Pobieranie zawsze oprogramowania z witryny sieci Web oficjalnego dostawcy.

-

Upewnienie się, że wiesz, co instalujesz. Przeczytaj warunki, nie klikaj po prostu OK.

Zhakowane lub zaatakowane strony internetowe

Złośliwe oprogramowanie może wykorzystywać znane luki oprogramowania do zainfekowania komputera. Luki w zabezpieczeniach przypominają dziury w oprogramowaniu, przez które złośliwe oprogramowanie może wejść do Twojego komputera.

Gdy przejdziesz do witryny internetowej, może ona próbować wykorzystać luki w zabezpieczeniach w przeglądarce internetowej do zainfekowania komputera złośliwym oprogramowaniem. Witryna sieci Web może złośliwa lub może to być normalna witryna, ale zaatakowana przez hakera.

Dlatego bardzo ważne jest dbanie o aktualność całego oprogramowania, a zwłaszcza przeglądarki internetowej, oraz usuwanie nieużywanego oprogramowania. Dotyczy to także nieużywanych rozszerzeń przeglądarki.

Dzięki nowoczesnej przeglądarce, takiej jak Microsoft Edge, możesz zmniejszyć szanse na złośliwe oprogramowanie i aktualizować je.

Porada: Nie chcesz aktualizować przeglądarki, ponieważ masz zbyt wiele otwartych kart? Wszystkie nowoczesne przeglądarki zostaną ponownie otwarte po przeprowadzeniu aktualizacji.

Inne złośliwe oprogramowanie

Niektóre typy złośliwego oprogramowania mogą pobierać inne groźne materiały na komputer. Gdy te groźne materiały zostaną zainstalowane na Twoim komputerze, będą ściągały jeszcze więcej niebezpiecznych materiałów.

Najlepszą ochroną przed złośliwym oprogramowaniem i potencjalnie niechcianym oprogramowaniem jest aktualny produkt zabezpieczający w czasie rzeczywistym, taki jak program antywirusowy Microsoft Defender.