Porozmawiajmy o tym, jak lepiej zabezpieczyć urządzenia i konta online.

Co to jest uwierzytelnianie i dlaczego warto się tym zająć?

Często, gdy chcesz uzyskać dostęp do czegoś — urządzenia, konta lub nawet miejsca — musisz mieć sposób na udowodnienie, że jesteś tym, kim jesteś, lub przynajmniej, że możesz uzyskać dostęp do tego czegoś. Jest to proces, który nazywamy "uwierzytelnianiem".

Podstawowym przykładem jest dom. Jeśli chcesz wejść do domu, prawdopodobnie musisz użyć jakiegoś klucza, aby odblokować drzwi. Ten klucz fizyczny umożliwia wprowadzenie. Jest to bardzo podstawowa metoda uwierzytelniania, która może mieć jedną z wielkich problemów: jeśli ktoś znajdzie lub ukradzi Twój klucz, może trafić do Twojego domu.

Innym najczęstszym przykładem uwierzytelniania jest gotówka w Twoim banku. Jest to nieco bardziej zaawansowany przykład, ponieważ zamiast tylko klucza fizycznego (zwykle w portfelu jest to karta w folia) musisz także pamiętać o tym, że jest to numer PIN, który zazwyczaj jest 4-8-cyfrowym numerem.

Jest to bezpieczniejszy system, ponieważ nawet jeśli ktoś ma Twój klucz fizyczny — kartę — nie może zabrać Twoich pieniędzy z maszyny, ponieważ nadal musi znać Twój numer PIN. Jeśli wszyscy mają Twój numer PIN, nadal nie mogą pobrać z komputera Twojej gotówki, ponieważ także potrzebują karty. Muszą mieć oba te rzeczy.

Na komputerze ten rodzaj uwierzytelniania, który wszyscy znasz, to logowanie się za pomocą nazwy użytkownika i hasła. W tych dniach nasze urządzenia zawierają tak wiele ważnych danych, że nasze uwierzytelnianie jest bardzo ważne. Jeśli krokus może logować się do Twoich urządzeń lub usług tak jak Ty, mogą robić wiele złych rzeczy.

Przyjrzyjmy się więc, jak można je łatwo zabezpieczyć.

Pierwszy krok: Włącz uwierzytelnianie na urządzeniach przenośnych.

Większość nowoczesnych smartfonów można szybko odblokować za pomocą funkcji rozpoznawania linii papilarnych lub twarzy, ale nawet te, które nie obsługują tych metod, można skonfigurować tak, aby wymagać odblokowania numeru PIN. Włącz to.

Tak, wymaga to dodatkowego kroku w celu odblokowania telefonu, gdy chcesz z niego korzystać, ale dodanie tego małego kroku znacznie zabezpiecza Twoje urządzenie. W przypadku zgubienia lub kradzieży telefonu osoby, która go ma, znacznie mniejsze prawdopodobieństwo, że będzie mogła uzyskać dostęp do Twoich danych poufnych. Jest to szczególnie ważne, jeśli korzystasz z urządzenia do pracy lub banku.

Uwierzytelnianie wieloskładnikowe (weryfikacja dwuetapowa AKA)

Gdy pokazujesz się w domu i wstawiasz klucz do odblokowania drzwi, ten klucz nazywa się "czynnikiem". To podstawowe zablokowane drzwi to uwierzytelnianie jednoskładnikowe. Potrzebujesz tylko tego klucza fizycznego.

Istnieją trzy podstawowe rodzaje czynników używanych w uwierzytelnianiu:

-

Coś, co wiesz — na przykład hasło lub zapamiętany numer PIN.

-

Coś, co masz — na przykład smartfon lub jakiś klucz fizyczny.

-

Coś, co jest — na przykład linii papilarnych lub twarzy, które urządzenie może zeskanować, aby Cię rozpoznać.

Uwierzytelnianie wieloskładnikowe oznacza, że do uzyskania usługi potrzebny jest więcej niż jeden rodzaj czynnika. Maszyną, z pomocą których rozmawialiśmy, jest uwierzytelnianie dwuskładnikowe — jednym czynnikiem jest karta w foliowy atm, a drugi czynnik to zapamiętany numer PIN.

Niemal wszystkie usługi online umożliwiają teraz również logowanie się za pomocą uwierzytelniania wieloskładnikowego. Pierwszym czynnikiem jest zwykle twoja nazwa użytkownika i hasło. Drugim czynnikiem jest zazwyczaj specjalny, wysyłany na smartfon kod w wiadomości SMS. Każdy, kto próbuje zalogować się do Twojego konta, potrzebuje Twojej nazwy użytkownika i hasła, ale musi też mieć możliwość odbierania tej specjalnej wiadomości TEKSTOWEj. To znacznie utrudnia dostanie się na niego krokusa.

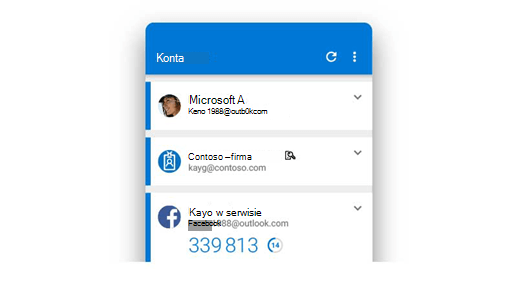

Innym rozwiązaniem dla tego drugiego czynnika może być aplikacja uwierzytelniania na smartfonie, na przykład bezpłatna aplikacja Microsoft Authenticator. Aplikacja Authenticator oferuje kilka różnych sposobów działania, ale najczęściej jest podobna do metody wiadomości SMS. Wystawca uwierzytelniania generuje na telefonie specjalny kod, który należy wprowadzić. Jest to szybsze i bezpieczniejsze niż wiadomości tekstowe, ponieważ określona osoba atakująca może przechwycić wiadomości tekstowe użytkownika. ale nie mogą one przechwycić kodu wygenerowanego lokalnie.

W obu przypadkach specjalny kod zmienia się za każdym razem i wygasa po bardzo krótkim czasie. Nawet jeśli atakujący ustali, jaki kod zalogowano się wczoraj, nie zrobi tego w żaden dobry dzień.

Czy to nie jest kłopot?

Częstym błędem w uwierzytelnianiu wieloskładnikowym, czyli weryfikacji dwuetapowej, jest to, że logowanie wymaga więcej pracy. Jednak w większości przypadków drugi czynnik jest wymagany tylko przy pierwszym logować się do nowej aplikacji lub urządzenia albo po zmianie hasła. Gdy usługa rozpozna, że loguje sięsz przy użyciu Twojego podstawowego czynnika (nazwy użytkownika i hasła) w aplikacji i na używanym wcześniej urządzeniu, i umożliwi Ci to zalogowanie się bez konieczności wywrzeniania dodatkowego czynnika.

Jeśli jednak atakujący spróbuje zalogować się do Twojego konta, prawdopodobnie nie korzysta z Aplikacji lub urządzenia. Większe prawdopodobieństwo, że spróbują zalogować się na swoim urządzeniu, gdzieś indziej, a następnie usługa poprosi o drugi współczynnik uwierzytelniania, który niemal z pewnością nie jest dla nich!

Następny krok: Włącz uwierzytelnianie wieloskładnikowe wszędzie, gdzie możesz!

Włącz uwierzytelnianie wieloskładnikowe w swoim banku, na kontach mediów społecznościowych, zakupach online i dowolnej innej usłudze obsługującej tę funkcję. Niektóre usługi mogą nazywać się "weryfikacją dwuetapową" lub "logowaniem dwuetapowej", ale w zasadzie to samo.

Zazwyczaj znajdziesz je w ustawieniach zabezpieczeń konta.

Ataki na złamanie haseł są odpowiedzialnymi za jak najskuteczniejsze nam ataki na konta i uwierzytelnianie wieloskładnikowe może pokonać niemal wszystkie z nich.

Aby uzyskać więcej informacji, zobacz Co to jest: Uwierzytelnianie wieloskładnikowe.

Przywitaj się z Windows Hello

Windows Hello bezpieczniejszym sposobem logowania się do komputera Windows 10 lub Windows 11 urządzeń. Pomaga ona odejść od starej metody stosowania hasła przy użyciu funkcji rozpoznawania twarzy, odcisku palca lub zapamiętanych kodów PIN.

Uwaga: Do korzystania z funkcji Hello Face urządzenie musi mieć aparat zgodny z funkcją Hello, a do korzystania z funkcji Hello Fingerprint urządzenie musi mieć czytnik linii papilarnych zgodny z funkcją Hello. Jeśli nie masz co do tego żadnych zgodnych aparatów i czytników linii papilarnych, które możesz kupić, lub możesz po prostu użyć numeru PIN Hello.

Funkcja Hello Face lub Hello Fingerprint jest równie szybka i prosta jak funkcja rozpoznawania twarzy lub czytnik linii papilarnych, których można używać na smartfonie. Po wyświetleniu monitu Windows logowania zamiast monitowania o wprowadzenie hasła wystarczy spojrzeć na kamerę lub umieścić palec na czytniku linii papilarnych. Gdy tylko Cię rozpozna, zdązywasz się. Zazwyczaj jest to niemal natychmiastowe.

Witaj, kod PIN działa tak samo jak większość systemów wprowadzania numeru PIN. Gdy po zalogowaniu się Windows poprosi o numer PIN i zaloguje się. Wyjątkową funkcji Witaj, numer PIN jest taki, że po jego skonfigurowaniu kojarzą one numer PIN z urządzeniem, na którym się logujesz. Oznacza to, że podobnie jak inne formy uwierzytelniania wieloskładnikowego, jeśli atakujący otrzymałby Twój numer PIN, będzie on działać tylko na Twoim urządzeniu. Nie mogą oni używać go do logowania się do Twoich kont z innych urządzeń.

Następny krok: Włączanie Windows Hello

Na Windows 10 lub Windows 11 przejdź do Ustawienia >Konta> opcje logowania. Możesz tam sprawdzić, jakie typy Windows Hello i łatwe w jego skonfigurowaniu przez Twoje urządzenie.

Wybieranie lepszych haseł

Jedynymi osobami, które lubią hasła, są atakujący. Te dobre mogą być trudne do zapamiętania, a inne osoby często wielokrotnie używają tych samych haseł. Ponadto niektóre hasła są często używane w dużej grupie osób — hasło "123456" jest nie tylko złym hasłem, ale także jednym z najczęściej używanych. Ponadto nikt nie może nakłonić innych, jeśli hasło "iloveyou" jest 8. najczęściej spotykane hasło w 2019 roku.

Mamy nadzieję, że włączona jest funkcja uwierzytelniania wieloskładnikowego i Windows Hello, więc nie jesteś teraz w tak dużym stopniu zależna od haseł. Ale w przypadku tych usług, w których hasło jest nadal konieczne, wybierzmy dobre.

Co stanowi dobre hasło?

Aby wybrać dobre hasło, warto poznać kilka sposobów, jakie najczęściej próbują odgadywać hasła przez atakujących:

-

Ataki słownika — wiele osób używa jako hasła popularnych słów, takich jak "dragon" lub "asp", więc każdy atakujący po prostu wypróbuje wszystkie wyrazy w słowniku. Odmianą jest wypróbowanie wszystkich popularnych haseł, takich jak "123456", "qwerty" i "123qwe".

-

Najbłędsi siły — najbłędsi przestępcy mogą wypróbować każdą możliwą kombinację znaków do momentu znalezienia tej, która działa. Naturalnie każdy dodany znak jest znacznie dłużej dodawany, więc w przypadku bieżącej technologii wypróbowanie haseł dłuższych niż 10 lub 11 znaków przez większość atakujących jest niepraktyczne. Z naszych danych wynika, że bardzo mało atakujących próbuje nawet wymusić hasła dłuższe niż 11 znaków.

W obu przypadkach atakujący nie wpisuje tych znaków ręcznie, może użyć ich systemu do automatycznego wypróbowania tysięcy kombinacji na sekundę.

Biorąc pod uwagę te typy ataków, wiemy, że długość jest ważniejsza niż złożoność i że nasze hasło nie powinno być wyrazem angielskim. Nie jest to nawet "dotykanie", czyli 14 znaków. Najlepiej, aby hasło było typu co najmniej 12–14 znaków i powinno mieć zarówno wielkie, jak i małe litery, oraz co najmniej jeden cyfrę lub symbol.

Następny krok: Tworzenie dobrego hasła

Oto wskazówka na temat tworzenia hasła o długości i złożoności, które nie jest zbyt trudne do zapamiętania. Wybierz ulubioną ofertę filmową, wiersz z książki lub tekst utworu i zrób pierwszą literę każdego wyrazu. W razie potrzeby podstawiaj cyfry i symbole, aby spełnić wymagania dotyczące hasła.

Być może jesteś bejsbolem. Pierwsze dwa wiersze klasycznego utworu bejsbolu "Weź mnie na piłkę" to:

Zabierz mnie na kulkę,

Zachęć mnie do pracy z tłumem

Bierz pierwszą literę każdego wyrazu z jednym oczywistem zastąpieniem:

Tmo2 tb,Tmowtc

Wynosi to 13 znaków i jest to mieszana litera z liczbami i symbolami. Wygląda on dość losowo i trudno by się domyślić. Możesz zrobić to samo z każdą ofertą, linią lub linią, jeśli jest ona wystarczająco długa. Musisz tylko sobie przypomnieć, jaki cytat lub który tekst był użyty na tym koncie, i powiedzieć to sobie podczas pisania.

Porady:

-

Jeśli system, do których się loguje, obsługuje spacje w hasłach, użyj ich.

-

Rozważ użycie aplikacji menedżera haseł. Dobry menedżer haseł może generować długie, losowe hasła i pamiętać je o nich. Aby zalogować się do menedżera haseł, potrzebujesz tylko jednego dobrego hasła, a dokładniej funkcji rozpoznawania linii papilarnych lub twarzy, a menedżer haseł może zrobić resztę. Microsoft Edge utworzyć oraz zapamiętać silne i unikatowe hasła.

Teraz, gdy masz dobre hasło

Istnieje kilka innych typów ataków na hasła, na które należy uważać:

-

Używane poświadczenia — jeśli użytkownik korzysta z tej samej nazwy użytkownika i hasła w swoim banku, a w systemie TailwindToys.com i Tailwind zostanie naruszony, wówczas atakujący będą używać wszystkich kombinacji nazwy użytkownika i hasła, które uzyskały w systemie Tailwind, i wypróbują je we wszystkich witrynach bankowych i na kartach kredytowych.

Porada: Dołącz do Kamerronu, gdy w tej krótkiej historii dowie się, jakie zagrożenia może związane z ponownem użyciu haseł — Cameron dowiaduje się o ponownej użyciu haseł.

-

Wyłudzanie informacji — atakujący mogą próbować do Ciebie zadzwonić lub do Ciebie podać wiadomość, podając się za użytkownika z tej witryny lub usługi, i próbować nakłaniać użytkownika do "potwierdzenia hasła".

Nie należy ponownie używać haseł w wielu witrynach i należy się liczyć z tym, że każdy, kto się z Tobą kontaktuje (nawet jeśli wydaje się być osobą lub organizacją, do której masz zaufanie), i chce przekazać mu informacje osobiste lub informacje o koncie, kliknąć link lub otworzyć niesłyszący załącznik.

|

Czy warto zapisywać hasła? Niekoniecznie, o ile papier należy przechowywać w bezpiecznym miejscu. Na wypadek, gdy papier dopadnie w nieodpowiednich ręce, warto zapisać przypomnienie dotyczące hasła, a nie samo hasło. Jeśli na przykład używano przykładu "Weź mnie na piłkarkę", który powyżej podaliśmy, możesz zapisać nazwę ulubionej drużyny baseballowej, przypominania o tym, co zostało użyte dla hasła. |

Zobacz też

Zapewnianie bezpieczeństwa przy korzystaniu z połączeń bezprzewodowych