コア分離とは、Microsoft Windows の重要なコア プロセスをメモリ内で分離し、悪意あるソフトウェアから保護する Windows セキュリティ機能です。 これは、コア プロセスを仮想化環境内で実行することにより実現されています。

注: [コア分離] ページに表示される内容は、実行している Windows のバージョンによってやや異なる場合があります。

メモリ整合性

メモリ整合性とは、悪意あるプログラムによる低レベル ドライバーの使用を困難にし、コンピューターをハイジャックされにくくする Windows セキュリティ機能で、ハイパーバイザーで保護されたコード整合性 (HVCI) とも呼ばれています。

ドライバーとは、オペレーティング システム (この場合は Windows) とデバイス (キーボードや Web カメラなど) との相互のやり取りを実現するソフトウェア部品です。 デバイスが Windows に対して何らかの操作の実行を求めるとき、デバイスはドライバーを使用して Windows に要求を送ります。

ヒント: ドライバーに関する詳細情報については、 「ドライバーとは」を参照してください。

メモリ整合性は、ハードウェア仮想化により分離された環境を作成することで機能します。

たとえるなら、鍵が付いたブース内に検査員がいるような環境です。 この分離環境 (鍵付きブースに相当するしくみ) が、攻撃者によるメモリ整合性機能の改ざんを防ぎます。 危険性の疑いがあるコード部品を実行するプログラムは、そのコードを検証の対象にするために、仮想ブース内のメモリ整合性機能に引き渡す必要があります。 メモリ整合性機能は、安全であると判断した場合はそのコードを Windows に返却し、実行を認めます。 通常、このやり取りは非常に短時間で行われます。

メモリ整合性が実行されていない状況は、オープンな環境に検査員がいる状況に相当します。攻撃者による検査への干渉や妨害がはるかに容易であるため、悪意あるコードが検査をすり抜けて問題を引き起こしやすくなります。

メモリ整合性を管理する方法は?

ほとんどの場合、Windows 11 ではメモリ整合性が既定でオンになっています。Windows 10 ではメモリ整合性をオンにすることができます。

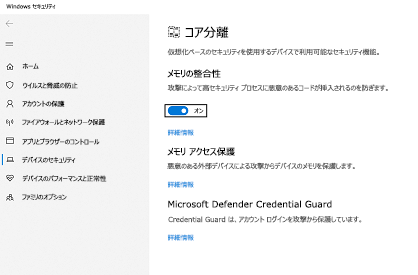

オンまたはオフにするには:

-

[スタート] ボタンをクリックし、「コア分離」と入力します。

-

検索結果から、システム設定の [コア分離] を選択して Windows セキュリティ アプリを開きます。

[コア分離] ページに、[メモリ整合性] のオンとオフを切り替えるトグルが表示されます。

重要: メモリ整合性は、安全性を確保するために有効にしておくことをお勧めします。

メモリ整合性を使用するには、システムの UEFI または BIOS でハードウェア仮想化が有効になっている必要があります。

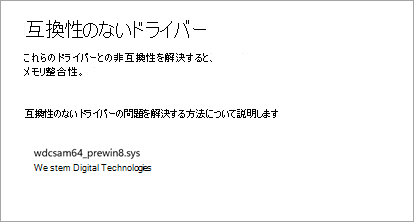

互換性のないドライバーがあると表示される場合は、どうすればよいですか?

メモリ整合性をオンにできない場合、互換性のないデバイス ドライバーがインストールされていると表示されることがあります。 該当するデバイスの製造元に問い合わせ、更新されたドライバーが提供されているかどうか確認してください。 互換性のあるドライバーが提供されていない場合は、互換性のないドライバーを使用するデバイスやアプリをシステムから取り除いて解決できることがあります。

注: メモリ整合性をオンにした後、互換性のないドライバーを使用するデバイスをインストールしようとすると、同じメッセージが表示されることがあります。 その場合にも上記のアドバイスが当てはまります。デバイスの製造元に問い合わせ、更新されたドライバーをダウンロードできるかどうか確認してください。または、互換性のあるドライバーが提供されるまでその特定のデバイスを設置しないようにしてください。

カーネル モードのハードウェアによるスタック保護

カーネル モードのハードウェアによるスタック保護は、ハードウェア ベースの Windows セキュリティ機能であり、悪意のあるプログラムが低レベルのドライバーを使用してコンピューターを乗っ取りにくくします。

ドライバーは、オペレーティング システム (この場合は Windows) とキーボードや Web カメラなどのデバイスが相互に通信できるようにするソフトウェアです。 デバイスが Windows に対して何らかの操作の実行を求めるとき、デバイスはドライバーを使用して Windows に要求を送ります。

ヒント: ドライバーに関する詳細情報については、 「ドライバーとは」を参照してください。

カーネル モードのハードウェア適用スタック保護は、カーネル モード メモリ内のリターン アドレスを変更して悪意のあるコードを起動する攻撃を防ぐことで機能します。 このセキュリティ機能には、実行中のコードのリターン アドレスを確認する機能を含む CPU が必要です。

カーネル モードでコードを実行する場合、通常のコード実行を悪意のあるコードにリダイレクトするために、カーネル モード スタックのリターン アドレスが悪意のあるプログラムまたはドライバーによって破損する可能性があります。 サポートされている CPU では、CPU は、ドライバーが変更できない読み取り専用シャドウ スタックに有効なリターン アドレスの 2 番目のコピーを保持します。 通常のスタック上のリターン アドレスが変更されている場合、CPU はシャドウ スタック上のリターン アドレスのコピーをチェックすることで、この不一致を検出できます。 この不一致が発生すると、コンピューターは、悪意のあるコードの実行を防ぐために、停止エラー (ブルー スクリーンとも呼ばれます) を求めます。

少数の正当なドライバーが悪意のない目的でリターン アドレスの変更に関与するため、すべてのドライバーがこのセキュリティ機能と互換性があるわけではありません。 Microsoft は、最新のドライバーがカーネル モードのハードウェアによって強制されたスタック保護と互換性があることを確認するために、多数のドライバー発行元と連携してきました。

カーネル モードのハードウェア適用スタック保護を管理操作方法?

カーネル モードのハードウェア適用スタック保護は、既定でオフになっています。

オンまたはオフにするには:

-

[スタート] ボタンをクリックし、「コア分離」と入力します。

-

検索結果から、システム設定の [コア分離] を選択して Windows セキュリティ アプリを開きます。

[コア分離] ページには、 カーネル モードのハードウェア適用スタック保護 と、オンまたはオフを切り替えるトグルが表示されます。

![Windows セキュリティ アプリの [Core Isolation]\(コア分離\) ページのカーネル モードのハードウェア適用スタック保護 UI トグルの場所を示します。](https://support.content.office.net/ja-jp/media/2d16198d-dbcc-4fe4-86ae-00c4e6512c5e.png)

カーネル モードのハードウェア適用スタック保護を使用するには、 メモリ整合性 が有効になっている必要があります。 また、Intel Control-Flow Enforcement Technology または AMD Shadow Stack をサポートする CPU を実行している必要があります。

互換性のないドライバーまたはサービスがあると表示された場合はどうすればよいですか?

カーネル モードのハードウェア強制スタック保護のオンに失敗すると、互換性のないデバイス ドライバーまたはサービスが既にインストールされている可能性があります。 デバイスまたはアプリケーション発行元の製造元に問い合わせて、更新されたドライバーが利用可能かどうかを確認します。 互換性のあるドライバーがない場合は、その互換性のないドライバーを使用するデバイスまたはアプリを削除できる可能性があります。

一部のアプリケーションでは、アプリケーションのインストール中にドライバーではなくサービスをインストールし、アプリケーションが起動されたときにのみドライバーをインストールすることがあります。 互換性のないドライバーをより正確に検出するために、互換性のないドライバーに関連付けられていることがわかっているサービスも列挙されます。

![互換性のないドライバーが 1 つ表示されている、Windows セキュリティ アプリのカーネル モードハードウェア適用スタック保護の [互換性のないドライバーとサービス] ページ。 互換性のないドライバーは、"Example Company" によって発行された ExampleDriver.sys と呼ばれます。](https://support.content.office.net/ja-jp/media/784be6e8-4376-4879-b3f3-a75445d9bf25.png)

注: カーネル モードのハードウェアによるスタック保護を有効にした後、互換性のないドライバーを使用してデバイスまたはアプリをインストールしようとすると、同じメッセージが表示されることがあります。 その場合は、同じアドバイスが適用されます。デバイスの製造元またはアプリの発行元にチェックして、ダウンロードできるドライバーが更新されているかどうかを確認するか、互換性のあるドライバーが利用可能になるまでその特定のデバイスまたはアプリをインストールしないか確認します。

メモリ アクセス保護

メモリ アクセス保護とは、悪意あるデバイスが Thunderbolt ポートなどの PCI (Peripheral Component Interconnect) ポートに接続された場合に発生し得る攻撃からデバイスを保護する機能で、"カーネル DMA 保護" とも呼ばれています。

これに該当する単純な攻撃の例としては、ユーザーが PC から離れてコーヒーを飲みながら一休みしている間に、攻撃者が立ち入って USB のようなデバイスを接続し、コンピューターから機密データを取り出したり、PC のリモート制御を可能にするマルウェアを侵入させたりする場合があります。

メモリ アクセス保護では、特別な状況でない限り (特に、PC がロックされている場合やユーザーがサインアウトしている場合などは) このようなデバイスからメモリへの直接アクセスを拒否することで、この種の攻撃を防ぎます。

メモリ アクセス保護はオンにしておくことをお勧めします。

ヒント: この機能に関する技術的な詳細情報については、「カーネル DMA 保護」を参照してください。

ファームウェアの保護

すべてのデバイスには、デバイス内部の読み取り専用メモリ (システム ボード上のチップなど) に書き込まれたソフトウェアが搭載されています。この種のソフトウェアは、デバイスの基本的な機能 (ユーザーが通常使用するすべてのアプリの実行環境となるオペレーティング システムの読み込みなど) を実現するものです。 そのソフトウェアは変更するのが難しい(不可能ではない)ので、 ファームウェアと言います。

ファームウェアが最初に読み込まれてオペレーティング システム の下で実行されるため、オペレーティング システムで実行されるセキュリティ ツールと機能の検出または防御が困難です。 安全な家屋を建てるには安全な基礎が必要であるのと同様に、コンピューターのファームウェアが安全でなければ、そのコンピューター上のオペレーティング システム、アプリケーション、顧客データの安全が確保されているとはいえません。

Windows Defender System Guard には、攻撃者によって信頼できないファームウェアや悪意あるファームウェアを使用したデバイス起動が行われることを防ぐために役立つ機能群が含まれています。

デバイスでサポートされている場合は、オンにしておくことをお勧めします。

通常、ファームウェア保護を提供するプラットフォームでは、高い特権を持つオペレーティング モードであるシステム管理モード (SMM) もさまざまな程度に保護されます。 次の 3 つの値のうち、SMM 保護の程度が高いことを示す数値が大きくなることが予想されます。

-

デバイスがファームウェア保護バージョン 1 を満たしています。これは、SMM がマルウェアによる悪用に抵抗するのに役立つ基本的なセキュリティ軽減策を提供し、OS (VBS を含む) からのシークレットの流出を防ぎます

-

デバイスがファームウェア保護バージョン 2 を満たしています。 ファームウェア保護バージョン 1 に加えて、バージョン 2 では、SMM が仮想化ベースのセキュリティ (VBS) とカーネル DMA の保護を無効にできないようにします

-

デバイスはファームウェア保護バージョン 3 を満たしています。 ファームウェア保護バージョン 2 に加えて、OS (VBS を含む) を侵害する機能を持つ特定のレジスタへのアクセスを防ぐことで、SMM をさらに強化します。

ヒント: この機能に関する技術的な詳細情報については、「Windows Defender System Guard: ハードウェア ベースの Root of Trust (信頼基点) が Windowsの保護に役立つ理由」を参照してください。

Microsoft Defender Credential Guard

注: Microsoft Defender Credential Guard は、Windows 10 または 11 の Enterprise バージョンを実行しているデバイスにのみ表示されます。

職場や学校のコンピューターを使用するユーザーは、組織内のファイル、プリンター、アプリ、その他のリソースなど、さまざまな対象に暗黙のうちにサインインし、アクセス権を取得します。 そのプロセスのセキュリティ保護と、ユーザーから見た使いやすさを実現するために、職場や学校のコンピューター上には多数の認証トークン (多くの場合 "シークレット" と呼ばれる) が常に保持されています。

そのようなシークレットへのアクセス手段が攻撃者の手に渡ると、シークレットが使用され、それらに対応する組織内リソース (機密ファイルなど) へのアクセスが行われる可能性があります。 Microsoft Defender Credential Guard では、保護された仮想化環境内にシークレットを保管して、特定のサービスからの必要に応じたアクセスのみを許可することにより、シークレットを保護します。

デバイスでサポートされている場合は、オンにしておくことをお勧めします。

ヒント: この機能に関する技術的な詳細情報については、「Defender Credential Guard のしくみ」を参照してください。

Microsoft 脆弱なドライバーのブロックリスト

ドライバーとは、オペレーティング システム (この場合は Windows) とデバイス (キーボードや Web カメラなど) との相互のやり取りを実現するソフトウェア部品です。 デバイスが Windows に対して何らかの操作の実行を求めるとき、デバイスはドライバーを使用して Windows に要求を送ります。 このため、ドライバーには、システムに対してさまざまな機密性の高いアクセスを行う権限が与えられています。

Windows 11 2022 アップデート以降には、既知のセキュリティ脆弱性を持つドライバーや、マルウェアへの署名に使用されたことがある証明書で署名されたドライバー、Windows セキュリティ モデルを回避しているドライバーの情報を記載したブロックリストが導入されています。

メモリ整合性、スマート アプリ コントロール、Windows S モードのいずれかを有効にしている環境では、脆弱なドライバーのブロックリストもオンになります。