L'isolamento core è una funzionalità di sicurezza di Microsoft Windows che protegge importanti processi di base di Windows da software dannoso isolandoli nella memoria. A tale scopo, esegue questi processi di base in un ambiente virtualizzato.

Nota: I contenuti visualizzati nella pagina Isolamento core possono variare leggermente a seconda della versione di Windows in esecuzione.

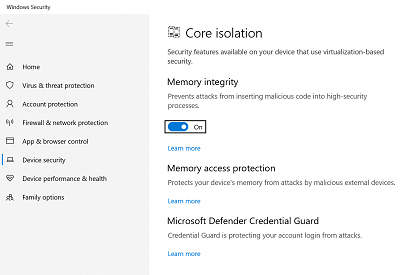

Integrità della memoria

Integrità della memoria, nota anche come Integrità del codice protetta da Hypervisor (HVCI) è una funzionalità di sicurezza di Windows che rende difficile per i programmi dannosi utilizzare driver di basso livello per dirottare il computer.

Un driver è un componente software che consente al sistema operativo (Windows in questo caso) e a un dispositivo (come una tastiera o una webcam, per due esempi) di parlare tra loro. Quando il dispositivo vuole che Windows eservi un'operazione che usa il driver per inviare la richiesta.

Suggerimento: Vuoi saperne di più sui driver? Vedi Che cos'è un driver?

L'integrità della memoria funziona creando un ambiente isolato usando la virtualizzazione hardware.

Pensateci come a una guardia di sicurezza all'interno di una cabina chiusa. Questo ambiente isolato (lo stand bloccato nella nostra analogia) impedisce che la funzionalità di integrità della memoria venga manomessa da un utente malintenzionato. Un programma che vuole eseguire un codice che potrebbe essere pericoloso deve passare il codice all'integrità della memoria all'interno dello stand virtuale in modo che possa essere verificato. Quando l'integrità della memoria risulta comoda per garantire la sicurezza del codice, il codice viene nuovamente eseguito in Windows. In genere, questo avviene molto rapidamente.

Senza l'integrità della memoria in esecuzione, il "security guard" si distingue proprio nello spazio in cui è molto più facile per un utente malintenzionato interferire con o sabotare la guardia, rendendo più facile per il codice dannoso di sgattaiolare passato e causare problemi.

Ricerca per categorie gestire l'integrità della memoria?

Nella maggior parte dei casi, l'integrità della memoria è attivata per impostazione predefinita in Windows 11 e può essere attivata per Windows 10.

Per attivarla o disattivarla:

-

Seleziona il pulsante Start e digita "Isolamento core".

-

Seleziona le impostazioni del sistema di isolamento core dai risultati della ricerca per aprire l'app di sicurezza di Windows.

Nella pagina Isolamento core troverai integrità della memoria insieme all'interruttore per attivarla o disattivarla.

Importante: Per la sicurezza è consigliabile attivare l'integrità della memoria.

Per usare l'integrità della memoria, è necessario che la virtualizzazione hardware sia abilitata nella UEFI o nel BIOS del sistema.

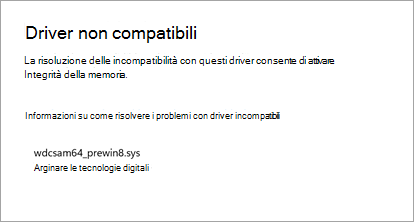

Cosa succede se risulta che ho un driver incompatibile?

Se l'integrità della memoria non viene attivata, è possibile che venga visualizzato un driver di dispositivo incompatibile già installato. Contatta il produttore del dispositivo per verificare se è disponibile un driver aggiornato. Se il driver non è compatibile, potresti essere in grado di rimuovere il dispositivo o l'app che usa tale driver incompatibile.

Nota: Se tenti di installare un dispositivo con un driver incompatibile dopo aver attivato l'integrità della memoria, potresti visualizzare lo stesso messaggio. In tal caso, si applica lo stesso consiglio: contatta il produttore del dispositivo per verificare se ha un driver aggiornato che puoi scaricare o non installare quel particolare dispositivo fino a quando non è disponibile un driver compatibile.

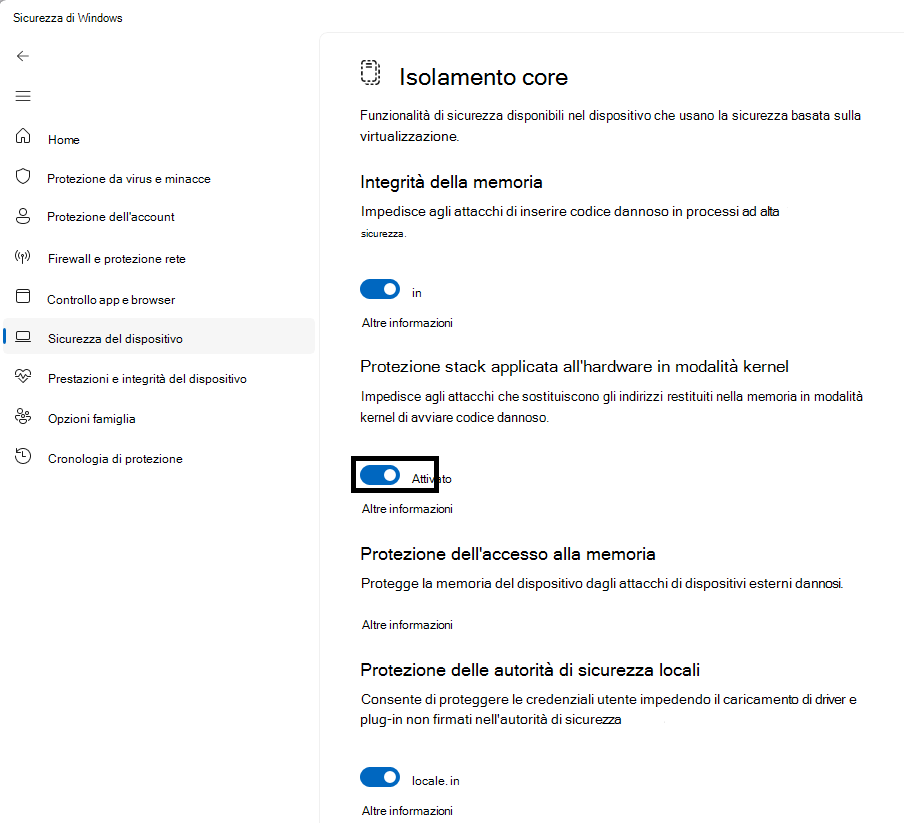

Protezione stack applicata all'hardware in modalità kernel

Protezione stack applicata all'hardware in modalità kernel è una funzionalità di sicurezza di Windows basata sull'hardware che rende difficile per i programmi dannosi usare driver di basso livello per dirottare il computer.

Un driver è un componente software che consente al sistema operativo (Windows in questo caso) e a un dispositivo come una tastiera o una webcam, ad esempio, di parlare tra loro. Quando il dispositivo vuole che Windows eservi un'operazione che usa il driver per inviare la richiesta.

Suggerimento: Vuoi saperne di più sui driver? Vedi Che cos'è un driver?

La protezione stack applicata all'hardware in modalità kernel impedisce agli attacchi che modificano gli indirizzi restituiti nella memoria in modalità kernel di avviare codice dannoso. Questa funzionalità di sicurezza richiede una CPU che contiene la possibilità di verificare gli indirizzi restituiti del codice in esecuzione.

Durante l'esecuzione di codice in modalità kernel, gli indirizzi restituiti nello stack in modalità kernel possono essere danneggiati da programmi o driver dannosi al fine di reindirizzare l'esecuzione normale del codice a codice dannoso. Nelle CPU supportate, la CPU mantiene una seconda copia di indirizzi restituiti validi in uno stack shadow di sola lettura che i driver non possono modificare. Se è stato modificato un indirizzo del mittente nello stack regolare, la CPU può rilevare questa discrepanza controllando la copia dell'indirizzo del mittente nello stack shadow. Quando si verifica questa discrepanza, il computer richiede un errore irreversibile, a volte noto come schermata blu, per impedire l'esecuzione del codice dannoso.

Non tutti i driver sono compatibili con questa funzionalità di sicurezza, poiché un numero ridotto di driver legittimi si impegna nella modifica dell'indirizzo del mittente per scopi non dannosi. Microsoft ha interageto con numerosi editori di driver per garantire che i driver più recenti siano compatibili con la protezione stack applicata all'hardware in modalità kernel.

Ricerca per categorie gestire la protezione stack applicata all'hardware in modalità kernel?

Protezione stack applicata all'hardware in modalità kernel è disattivata per impostazione predefinita.

Per attivarla o disattivarla:

-

Seleziona il pulsante Start e digita "Isolamento core".

-

Seleziona le impostazioni del sistema di isolamento core dai risultati della ricerca per aprire l'app di sicurezza di Windows.

Nella pagina Isolamento core troverai Protezione stack applicata all'hardware in modalità kernel insieme all'interruttore per attivarla o disattivarla.

Per usare protezione stack applicata all'hardware in modalità kernel, è necessario che l'integrità della memoria sia abilitata e che sia in esecuzione una CPU che supporti Intel Control-Flow Enforcement Technology o uno stack di shadow AMD.

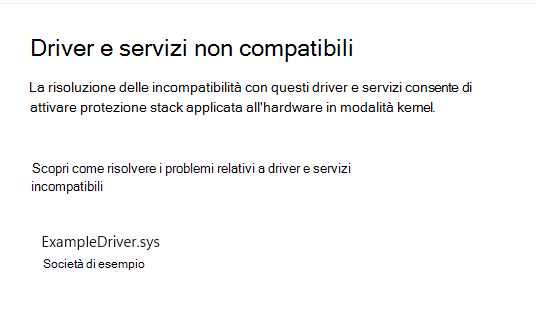

Cosa succede se risulta che ho un driver o un servizio incompatibile?

Se l'attivazione di Protezione stack applicata all'hardware in modalità kernel non viene eseguita, è possibile che tu abbia un driver di dispositivo o un servizio incompatibile già installato. Contatta il produttore del dispositivo o l'autore dell'applicazione per verificare se è disponibile un driver aggiornato. Se non è disponibile un driver compatibile, potresti essere in grado di rimuovere il dispositivo o l'app che usa tale driver incompatibile.

Alcune applicazioni possono installare un servizio anziché un driver durante l'installazione dell'applicazione e installare il driver solo all'avvio dell'applicazione. Per un rilevamento più accurato dei driver incompatibili, vengono enumerati anche i servizi che sono noti per essere associati a driver incompatibili.

Nota: Se tenti di installare un dispositivo o un'app con un driver incompatibile dopo aver attivato Protezione stack applicata all'hardware in modalità kernel, è possibile che venga visualizzato lo stesso messaggio. In tal caso, si applica lo stesso consiglio: contatta il produttore del dispositivo o l'autore dell'app per verificare se ha un driver aggiornato che puoi scaricare o non installare quel particolare dispositivo o app fino a quando non è disponibile un driver compatibile.

Protezione dell'accesso alla memoria

Nota anche come "protezione DMA kernel", protegge il dispositivo dagli attacchi che possono verificarsi quando un dispositivo dannoso è collegato a una porta PCI (Peripheral Component Interconnect) come una porta Thunderbolt.

Un semplice esempio di uno di questi attacchi sarebbe se qualcuno lascia il PC per una rapida pausa caffè e mentre era assente, un utente malintenzionato entra, collega un dispositivo simile a USB e se ne allontana con i dati sensibili dal computer o inietta malware che consente di controllare il PC in remoto.

La protezione dall'accesso alla memoria impedisce questo tipo di attacchi negando l'accesso diretto alla memoria a tali dispositivi, ad eccezione di circostanze speciali, in particolare quando il PC è bloccato o l'utente è disconnetto.

È consigliabile attivare la protezione dell'accesso alla memoria.

Suggerimento: Per ulteriori dettagli tecnici su questo argomento, vedi Kernel DMA Protection.

Protezione firmware

Ogni dispositivo ha un software che è stato scritto nella memoria di sola lettura del dispositivo - fondamentalmente scritto su un chip sulla scheda di sistema - che viene utilizzato per le funzioni di base del dispositivo, come il caricamento del sistema operativo che esegue tutte le app che siamo abituati a usare. Poiché tale software è difficile (ma non impossibile) da modificare, lo definiamo come firmware.

Poiché il firmware viene caricato per primo ed eseguito sotto il sistema operativo, gli strumenti e le funzionalità di sicurezza eseguiti nel sistema operativo hanno difficoltà a rilevarlo o a difenderlo. Come una casa che dipende da una buona base per essere sicuro, un computer ha bisogno che il suo firmware sia sicuro per garantire che il sistema operativo, le applicazioni e i dati dei clienti su quel computer siano sicuri.

Windows Defender Protezione del sistema è un set di funzionalità che consente di evitare che gli utenti malintenzionati possano avviare il dispositivo con firmware non attendibile o dannoso.

Se il dispositivo lo supporta, ti consigliamo di attivarlo.

Le piattaforme che offrono protezione firmware in genere proteggono anche la modalità di gestione del sistema (SMM), una modalità operativa con privilegi elevati, in diversi gradi. Si può prevedere uno dei tre valori, con un numero più alto che indica un livello maggiore di protezione SMM:

-

Il dispositivo soddisfa la versione 1 della protezione firmware: offre le misure di prevenzione della sicurezza fondamentali per aiutare SMM a resistere all'uso da parte di malware e impedisce l'esfiltrazione di segreti dal sistema operativo (incluso VBS)

-

Il dispositivo soddisfa la seconda versione di protezione firmware: oltre alla versione 1 di protezione del firmware, la seconda garantisce che SMM non possa disabilitare la protezione basata sulla virtualizzazione (VBS) e le protezioni DMA kernel

-

Il dispositivo soddisfa la versione tre di protezione firmware: oltre alla seconda versione di protezione del firmware, rende ulteriormente avanzata la protezione SMM impedendo l'accesso a determinati registri che hanno la possibilità di compromettere il sistema operativo (incluso VBS)

Suggerimento: Se desideri maggiori dettagli tecnici, vedi Windows Defender Protezione del sistema: Come una radice di trust basata sull'hardware aiuta a proteggere Windows

Microsoft Defender Credential Guard

Nota: Microsoft Defender Credential Guard viene visualizzato solo nei dispositivi che eseguono versioni Enterprise di Windows 10 o 11.

Mentre si usa il computer aziendale o dell'istituto di istruzione, l'accesso e l'accesso a un'ampia gamma di elementi, ad esempio file, stampanti, app e altre risorse nell'organizzazione, verranno disattivati. Rendere questo processo sicuro, ma semplice per l'utente, significa che il computer dispone di una serie di token di autenticazione (spesso chiamati "segreti") su di esso in qualsiasi momento.

Se un utente malintenzionato può accedere a uno o più dei segreti a cui potrebbe essere in grado di usarli per accedere alla risorsa organizzativa (file sensibili e così via) a cui è destinato il segreto. Microsoft Defender Credential Guard contribuisce a proteggere questi segreti inserendoli in un ambiente protetto e virtualizzato in cui solo determinati servizi possono accedervi quando necessario.

Se il dispositivo lo supporta, ti consigliamo di attivarlo.

Suggerimento: Se desideri maggiori dettagli tecnici su questo argomento, vedi Funzionamento di Defender Credential Guard.

Microsoft Vulnerable Driver Blocklist

Un driver è un componente software che consente al sistema operativo (Windows in questo caso) e a un dispositivo (come una tastiera o una webcam, per due esempi) di parlare tra loro. Quando il dispositivo vuole che Windows eservi un'operazione che usa il driver per inviare la richiesta. Per questo motivo, i driver hanno molti accessi sensibili nel sistema.

A partire dall'aggiornamento di Windows 11 2022, abbiamo ora un elenco di driver che presentano vulnerabilità di protezione note, sono stati firmati con certificati usati per firmare malware o che eludeno il modello Sicurezza di Windows.

Se l'integrità della memoria, il controllo delle app intelligenti o la modalità S di Windows sono attivati, sarà attiva anche l'elenco di blocchi dei driver vulnerabili.