L’isolation de base est une fonctionnalité de sécurité de Microsoft Windows qui protège les processus principaux importants de Windows contre les logiciels malveillants en les isolant en mémoire. Pour ce faire, il exécute ces processus de base dans un environnement virtualisé.

Remarque : Ce que vous voyez sur la page d’isolation core peut varier un peu en fonction de la version de Windows que vous exécutez.

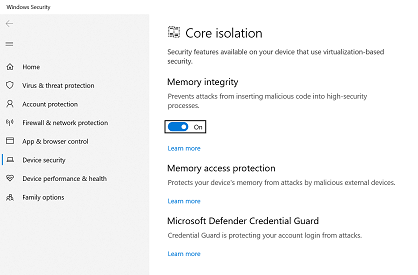

Intégrité de la mémoire

L’intégrité de la mémoire, également appelée intégrité du code protégée par l’hyperviseur (HVCI) est une fonctionnalité de sécurité Windows qui rend difficile pour les programmes malveillants d’utiliser des pilotes de bas niveau pour détourner votre ordinateur.

Un pilote est un logiciel qui permet au système d’exploitation (Windows dans ce cas) et à un appareil (comme un clavier ou une webcam, pour deux exemples) de communiquer entre eux. Lorsque l’appareil souhaite que Windows fasse quelque chose, il utilise le pilote pour envoyer cette demande.

Conseil : Vous souhaitez en savoir plus sur les pilotes ? Consultez Qu’est-ce qu’un pilote ?

L’intégrité de la mémoire fonctionne en créant un environnement isolé à l’aide de la virtualisation matérielle.

Considérez-le comme un agent de sécurité à l’intérieur d’une cabine verrouillée. Cet environnement isolé (cabine verrouillée dans notre analogie) empêche la fonctionnalité d’intégrité de la mémoire d’être falsifiée par un attaquant. Un programme qui souhaite exécuter un morceau de code qui peut être dangereux doit passer le code à l’intégrité de la mémoire à l’intérieur de cette cabine virtuelle afin qu’il puisse être vérifié. Lorsque l’intégrité de la mémoire est confortable que le code est sécurisé, il remet le code à Windows pour qu’il s’exécute. En règle générale, cela se produit très rapidement.

Si l’intégrité de la mémoire n’est pas en cours d’exécution, l'« agent de sécurité » se distingue directement à l’extérieur, où il est beaucoup plus facile pour un attaquant d’interférer avec ou de saboter la garde, ce qui permet au code malveillant de se faufiler et de causer des problèmes.

Comment faire gérer l’intégrité de la mémoire ?

Dans la plupart des cas, l’intégrité de la mémoire est activée par défaut dans Windows 11 et peut être activée pour Windows 10.

Pour l’activer ou la désactiver :

-

Sélectionnez le bouton Démarrer et tapez « Isolation principale ».

-

Sélectionnez les paramètres système d’isolation principale dans les résultats de la recherche pour ouvrir l’application de sécurité Windows.

Dans la page d’isolation principale, vous trouverez Intégrité de la mémoire avec le bouton bascule pour l’activer ou la désactiver.

Important : Par mesure de sécurité, nous vous recommandons d’activer l’intégrité de la mémoire.

Pour utiliser l’intégrité de la mémoire, la virtualisation matérielle doit être activée dans l’UEFI ou le BIOS de votre système.

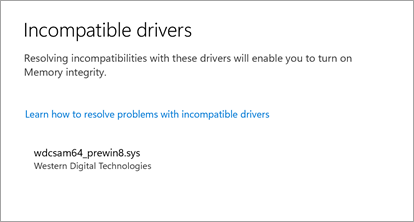

Que se passe-t-il s’il indique que j’ai un pilote incompatible ?

Si l’intégrité de la mémoire ne parvient pas à s’activer, cela peut vous indiquer qu’un pilote de périphérique incompatible est déjà installé. Vérifiez auprès du fabricant de l’appareil si un pilote mis à jour est disponible. S’ils n’ont pas de pilote compatible disponible, vous pouvez peut-être supprimer l’appareil ou l’application qui utilise ce pilote incompatible.

Remarque : Si vous essayez d’installer un appareil avec un pilote incompatible après avoir activé l’intégrité de la mémoire, le même message peut s’afficher. Si c’est le cas, le même conseil s’applique : case activée avec le fabricant de l’appareil pour voir s’il dispose d’un pilote mis à jour que vous pouvez télécharger, ou n’installez pas ce périphérique particulier tant qu’un pilote compatible n’est pas disponible.

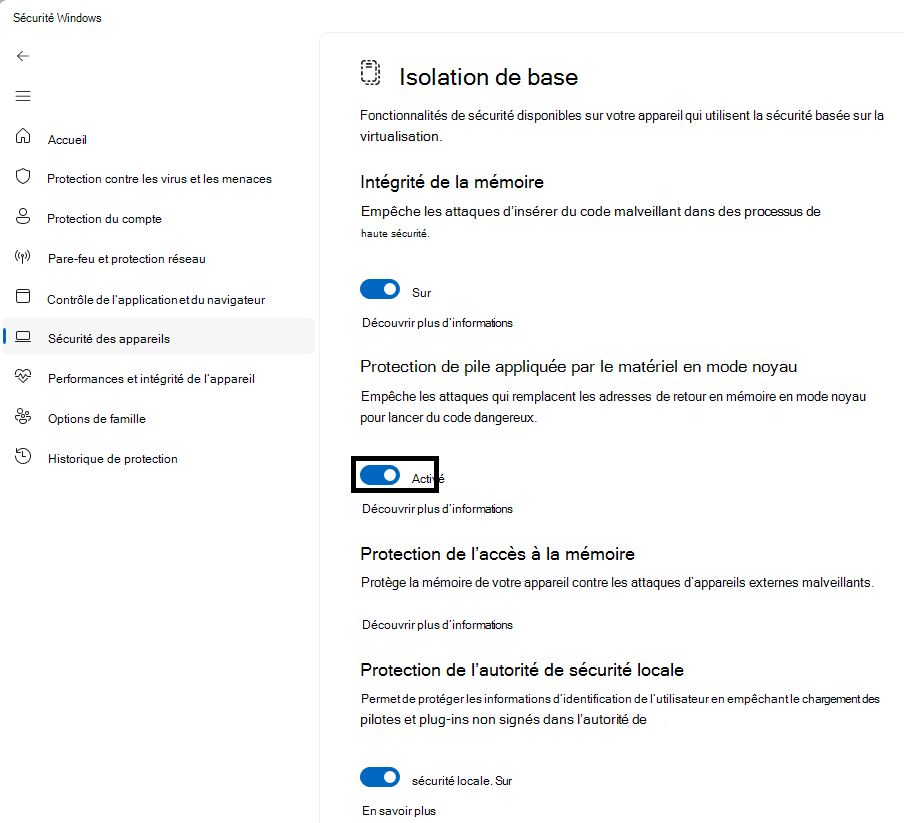

Protection de pile appliquée par le matériel en mode noyau

La protection de la pile en mode noyau est une fonctionnalité de sécurité Windows basée sur le matériel qui rend difficile pour les programmes malveillants d’utiliser des pilotes de bas niveau pour détourner votre ordinateur.

Un pilote est un logiciel qui permet au système d’exploitation (Windows dans ce cas) et à un appareil comme un clavier ou une webcam, par exemple, de communiquer entre eux. Lorsque l’appareil souhaite que Windows fasse quelque chose, il utilise le pilote pour envoyer cette demande.

Conseil : Vous souhaitez en savoir plus sur les pilotes ? Consultez Qu’est-ce qu’un pilote ?

La protection de pile en mode noyau appliquée par le matériel fonctionne en empêchant les attaques qui modifient les adresses de retour en mémoire en mode noyau pour lancer du code malveillant. Cette fonctionnalité de sécurité nécessite un processeur qui contient la possibilité de vérifier les adresses de retour du code en cours d’exécution.

Lors de l’exécution du code en mode noyau, les adresses de retour sur la pile en mode noyau peuvent être endommagées par des programmes ou des pilotes malveillants afin de rediriger l’exécution normale du code vers du code malveillant. Sur les processeurs pris en charge, le processeur conserve une deuxième copie des adresses de retour valides sur une pile d’ombres en lecture seule que les pilotes ne peuvent pas modifier. Si une adresse de retour sur la pile normale a été modifiée, le processeur peut détecter cette différence en vérifiant la copie de l’adresse de retour sur la pile d’ombres. Lorsque cette différence se produit, l’ordinateur génère une erreur d’arrêt, parfois appelée écran bleu, pour empêcher l’exécution du code malveillant.

Tous les pilotes ne sont pas compatibles avec cette fonctionnalité de sécurité, car un petit nombre de pilotes légitimes s’engagent dans la modification de l’adresse de retour à des fins non malveillantes. Microsoft a fait appel à de nombreux éditeurs de pilotes pour s’assurer que leurs derniers pilotes sont compatibles avec la protection de la pile en mode matériel appliquée en mode noyau.

Comment faire gérer la protection de pile appliquée par le matériel en mode noyau ?

La protection de la pile appliquée par le matériel en mode noyau est désactivée par défaut.

Pour l’activer ou la désactiver :

-

Sélectionnez le bouton Démarrer et tapez « Isolation principale ».

-

Sélectionnez les paramètres système d’isolation principale dans les résultats de la recherche pour ouvrir l’application de sécurité Windows.

Dans la page d’isolation principale, vous trouverez protection de pile appliquée par le matériel en mode noyau , ainsi que le bouton bascule pour l’activer ou la désactiver.

Pour utiliser la protection de la pile en mode noyau appliquée par le matériel, vous devez avoir activé l’intégrité de la mémoire et vous devez exécuter un processeur qui prend en charge intel Control-Flow enforcement technology ou AMD Shadow Stack.

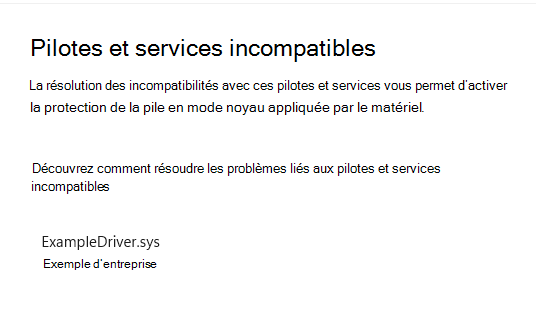

Que se passe-t-il si j’ai un pilote ou un service incompatible ?

Si la protection de la pile en mode noyau appliquée par le matériel ne parvient pas à s’activer, cela peut vous indiquer qu’un pilote ou un service de périphérique incompatible est déjà installé. Vérifiez auprès du fabricant de l’appareil ou de l’éditeur de l’application si un pilote mis à jour est disponible. Si aucun pilote compatible n’est disponible, vous pourrez peut-être supprimer l’appareil ou l’application qui utilise ce pilote incompatible.

Certaines applications peuvent installer un service au lieu d’un pilote pendant l’installation de l’application et installer le pilote uniquement au lancement de l’application. Pour une détection plus précise des pilotes incompatibles, les services qui sont connus pour être associés à des pilotes incompatibles sont également énumérés.

Remarque : Si vous essayez d’installer un appareil ou une application avec un pilote incompatible après avoir activé la protection de pile appliquée par le matériel en mode noyau, le même message peut s’afficher. Si c’est le cas, les mêmes conseils s’appliquent : case activée auprès du fabricant de l’appareil ou de l’éditeur d’applications pour voir s’ils disposent d’un pilote mis à jour que vous pouvez télécharger, ou n’installez pas cet appareil ou cette application particulier tant qu’un pilote compatible n’est pas disponible.

Protection de l’accès à la mémoire

Également appelée « protection DMA du noyau », elle protège votre appareil contre les attaques qui peuvent se produire lorsqu’un appareil malveillant est branché à un port PCI (Peripheral Component Interconnect) comme un port Thunderbolt.

Un exemple simple de l’une de ces attaques serait si quelqu’un quitte son PC pour une pause café rapide, et pendant qu’il est absent, un attaquant intervient, branche un appareil de type USB et s’éloigne avec des données sensibles de la machine, ou injecte un programme malveillant qui lui permet de contrôler le PC à distance.

La protection de l’accès à la mémoire empêche ce type d’attaque en refusant l’accès direct à la mémoire à ces appareils, sauf dans des circonstances particulières, en particulier lorsque le PC est verrouillé ou que l’utilisateur est déconnecté.

Nous vous recommandons d’activer la protection d’accès à la mémoire.

Conseil : Si vous souhaitez plus de détails techniques à ce sujet, consultez Protection DMA du noyau.

Protection du microprogramme

Chaque appareil dispose d’un logiciel qui a été écrit dans la mémoire en lecture seule de l’appareil, essentiellement écrit sur une puce de la carte système, qui est utilisé pour les fonctions de base de l’appareil, telles que le chargement du système d’exploitation qui exécute toutes les applications que nous avons l’habitude d’utiliser. Étant donné que ce logiciel est difficile (mais pas impossible) à modifier, nous l’appelons microprogramme.

Étant donné que le microprogramme se charge d’abord et s’exécute sous le système d’exploitation, les outils de sécurité et les fonctionnalités qui s’exécutent dans le système d’exploitation ont du mal à le détecter ou à se défendre contre lui. Comme une maison qui dépend d’une bonne base pour être sécurisé, un ordinateur a besoin de son microprogramme pour être sécurisé afin de garantir que le système d’exploitation, les applications et les données client sur cet ordinateur sont sécurisés.

Windows Defender System Guard est un ensemble de fonctionnalités qui permettent de s’assurer que les attaquants ne peuvent pas faire démarrer votre appareil avec un microprogramme non approuvé ou malveillant.

Nous vous recommandons de l’activer si votre appareil le prend en charge.

Les plateformes qui offrent une protection du microprogramme protègent généralement le mode de gestion du système (SMM), un mode de fonctionnement hautement privilégié, à des degrés divers. Vous pouvez vous attendre à l’une des trois valeurs, avec un nombre plus élevé indiquant un plus grand degré de protection SMM :

-

Votre appareil est conforme à la version 1 de protection du microprogramme : cela offre les atténuations de sécurité fondamentales pour aider SMM à résister à l’exploitation par des programmes malveillants et empêche l’exfiltration de secrets à partir du système d’exploitation (y compris VBS)

-

Votre appareil répond à la deuxième version de protection du microprogramme : en plus de la protection du microprogramme version 1, la version 2 garantit que SMM ne peut pas désactiver la sécurité basée sur la virtualisation (VBS) et les protections DMA du noyau

-

Votre appareil répond à la troisième version de protection du microprogramme : en plus de la protection du microprogramme version 2, il renforce le SMM en empêchant l’accès à certains registres qui ont la possibilité de compromettre le système d’exploitation (y compris VBS)

Conseil : Si vous souhaitez obtenir plus de détails techniques à ce sujet, consultez Windows Defender System Guard : Comment une racine de confiance basée sur le matériel permet de protéger Windows

Microsoft Defender Credential Guard

Remarque : Microsoft Defender Credential Guard s’affiche uniquement sur les appareils exécutant des versions Enterprise de Windows 10 ou 11.

Pendant que vous utilisez votre ordinateur professionnel ou scolaire, vous vous connecterez discrètement et obtiendrez l’accès à une variété d’éléments tels que des fichiers, des imprimantes, des applications et d’autres ressources dans votre organization. En rendant ce processus sécurisé, mais facile pour l’utilisateur, votre ordinateur dispose à tout moment d’un certain nombre de jetons d’authentification (souvent appelés « secrets »).

Si un attaquant peut accéder à un ou plusieurs de ces secrets, il peut être en mesure de les utiliser pour accéder à la ressource de l’organisation (fichiers sensibles, etc.) à laquelle le secret est destiné. Microsoft Defender Credential Guard permet de protéger ces secrets en les plaçant dans un environnement protégé et virtualisé où seuls certains services peuvent y accéder si nécessaire.

Nous vous recommandons de l’activer si votre appareil le prend en charge.

Conseil : Si vous souhaitez obtenir plus de détails techniques à ce sujet, consultez Fonctionnement de Defender Credential Guard.

Liste de blocage des pilotes vulnérables Microsoft

Un pilote est un logiciel qui permet au système d’exploitation (Windows dans ce cas) et à un appareil (comme un clavier ou une webcam, pour deux exemples) de communiquer entre eux. Lorsque l’appareil souhaite que Windows fasse quelque chose, il utilise le pilote pour envoyer cette demande. Pour cette raison, les pilotes disposent d’un grand nombre d’accès sensibles dans votre système.

À compter de la mise à jour Windows 11 2022, nous disposons désormais d’une liste de pilotes qui présentent des vulnérabilités de sécurité connues, qui ont été signés avec des certificats qui ont été utilisés pour signer des programmes malveillants ou qui contournent le modèle Sécurité Windows.

Si vous disposez de l’intégrité de la mémoire, du contrôle d’application intelligente ou du mode Windows S activé, la liste de blocage des pilotes vulnérables est également activée.